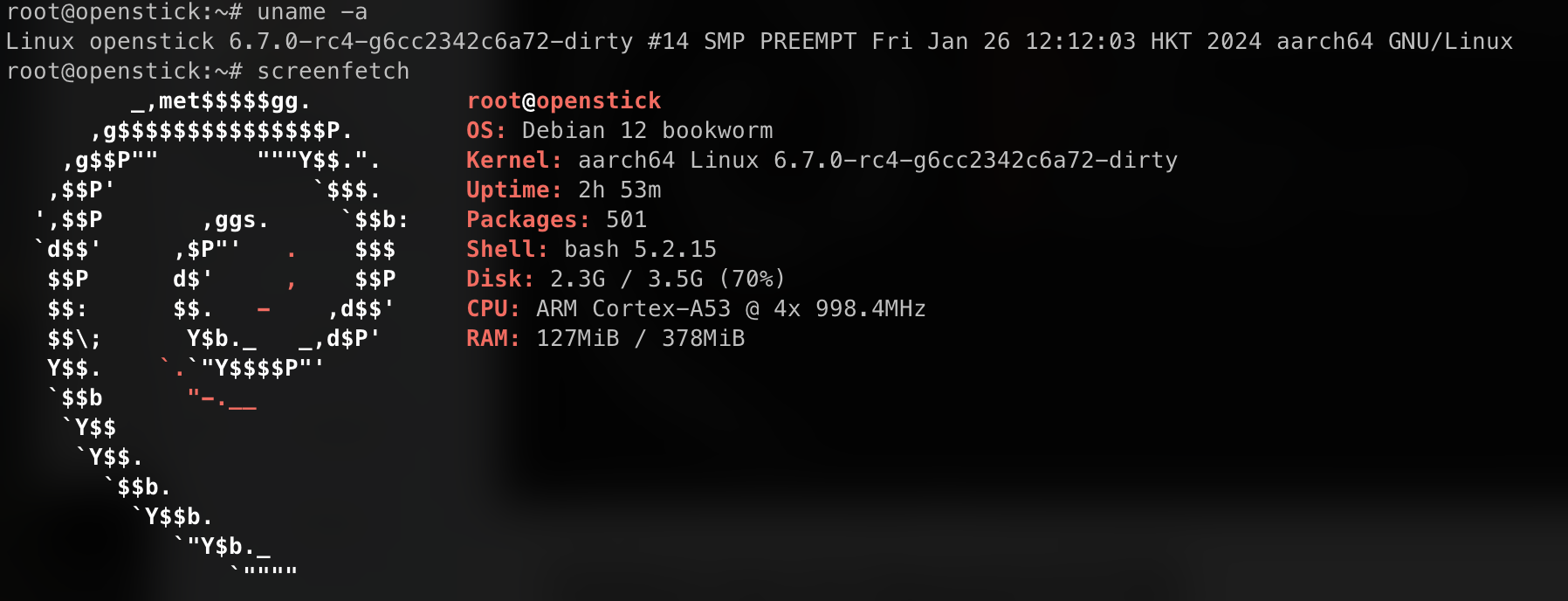

Mainline Linux for Openstick UFI 003

Github: https://github.com/Evsio0n/linux-msm8916

Basic build instructions

sudo apt-get install build-essential linux-source bc kmod cpio flex libncurses5-dev libelf-dev libssl-dev dwarves bison fakeroot debhelper git

# Clone the repo

git clone https://github.com/evsio0n/linux-msm8916.git -b evsio0n-openstick --depth=1

cd linux-msm8916

export CROSS_COMPILE=aarch64-linux-gnu-

export ARCH=arm64

make ufi003_defconfig -j$(nproc --all)

# Make debian package

fakeroot nice make -j`nproc` bindeb-pkg

# Append DTB

cat arch/arm64/boot/dts/qcom/msm8916-openstick-ufi003.dtb out/arch/arm64/boot/Image.gz > out/arch/arm64/boot/Image.gz-dtbMake boot.img

After install new kernel deb package, you can make boot.img with mkbootimg.

mkbootimg \

--base 0x80000000 \

--kernel_offset 0x00080000 \

--ramdisk_offset 0x02000000 \

--tags_offset 0x01e00000 \

--pagesize 2048 \

--second_offset 0x00f00000 \

--ramdisk initrd.img \

--cmdline "earlycon root=PARTUUID=a7ab80e8-e9d1-e8cd-f157-93f69b1d141e console=ttyMSM0,115200 no_framebuffer=true rw"\

--kernel out/arch/arm64/boot/Image.gz-dtb -o boot.imgFlash boot.img

fastboot flash boot boot.img

The configuration file "ufi003_defconfig" is not available, as well as the device tree file "msm8916-openstick-ufi003.dtb".

Hi, Yes! It's no longer available. Please kindly use msm8916-mainline

https://github.com/msm8916-mainline/linux/blob/msm8916/6.12.1/arch/arm64/boot/dts/qcom/msm8916-thwc-ufi001c.dts

dts.

It works just fine!

Thank you!